Rangkuman Bab 3 FIREWALL

FungsiFirewall pada Jaringan VoIP

Gambar Ilustrasi Penerapan Firewall

FTP (File Transfer Protocol) merupakan

sebuah protokol internet yang berjalan di dalam level aplikasi yang merupakan

standart untuk proses transfer file antar mesin komputer dalam sebuah

framework. Fungsi utama FTP sebagai protokol yang melakukan transfer file dalam

suatu network yang mendukung TCP/IP Protokol. Selain itu, FTP digunakan untuk

arsitektur jaringan computer Client-Server.

Gambar Fundamental Firewall, memisahkan jaringan

publik dan lokal.

Gambar Contoh

Firewall dalam Jaringan Komputer

Gambar Arsitektur Firewall pada Jaringan Komputer

Gambar Skema Firewall dalam Jaringan

Gambar Contoh Layer Sekuritas NGN

Ilustrasi

Penyerangan Keamanan Jaringan

Berikut

perhatikan gambar berikut ini:

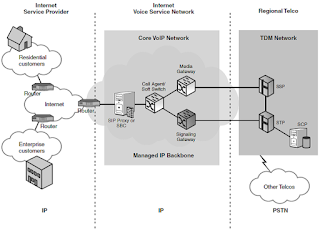

Gambar Diagram VoIP

Gambar diatas

menggambarkan bentuk arsitektur atau diagram VoIP (Voice over Internet

Protocol). VoIP dikenal juga dengan

IP Telephony. VoIP

didefinisikan sebagai suatu sistem yang menggunakan jaringan internet untuk

mengirimkan data paket suara dari suatu tempat ke tempat yang lain menggunakan

perantara protokol IP (Tharom, 2002).

Gambar Contoh Sekuritas Keamanan pada VoIP yang

disebut SBC (Session Border Control)

Gambar Contoh Aliran Panggilan dengan SBC

Gambar Logika Layer Kontrol Akses pada Jaringan VoIP

Gambar Contoh Arsitektur VoIP (Converged Telco)

Gambar Contoh Penyerangan Jaringan VoIP pada

Converged Telco

Gambar Arsitektur VoIP dengan VSP

Gambar WebServer dengan Firewall

Gambar Arsitektur VSP berbasis Internet dengan

Firewall

Gambar Contoh Framework Proteksi

Gambar

SNAT yang digunakan untuk mengubah IP pengirim sedangakn DNAT merupakan alamat

IP yang belum diubah (pre Routing).

Gambar

Contoh Kesalahan NAT pada SIP terjadi karena remote telepon diletakkan diluar

Firewall NAT.

Keamanan

pada jaringan didefinisikan pada lima kategori berikut:

1) Confidentiality,

memberi persyaratan bahwa informasi (data) hanya bisa diakses oleh pihak yang

memiliki wewenang.

2) Integrity,

memberi persyaratan bahwa informasi hanya dapat diubah oleh pihak yang memiliki

wewenang.

3) Availability,

memberi persyaratan bahwa informasi yang tersedia untuk pihak yang memiliki

wewenang ketika dibutuhkan.

4) Authentication,

memberi persyaratan bahwa pengirim suatu informasi dapat diidentifikasi dengan

benar dan ada jaminan bahwa identitas yang didapat tidak palsu.

5) Nonrepidiation,

memberi persyaratan bahwa baik pengirim maupun penerima pesan informasi tidak

dapat menyangkal pengiriman pesan.

Berikut

ini merupakan 4 kategori utama bentuk gangguan (serangan) pada sistem:

1) Interruption

merupakan suatu aset dari suatu sistem diserang

sehingga tidak tersedia atau tidak dapat dipakai oleh yang berwenang. Contohnya

adalah perusakan/modifikasi terhadap piranti keras atau saluran jaringan

2) Interception

merupakan suatu pihak yang tidak berwenang

mendapatkan akses pada suatu aset. Pihak yang dimaksud dapat berupa orang,

program atau sistem yang lain. Contohnya adalah penyadapan terhadap data dalam

suatu jaringan.

3) Modification

merupakan suatu pihak yang tidak berwenang tapi

dapat melakukan perubahan terhadap suatu aset. Contohnya adalah perubahan nilai

pada file data, modifikasi pesan yang sedang ditransmisikan dalam jaringan.

4) Fabrication

merupakan suatu pihak yang tidak berwenang

menyisipkan objek palsu ke dalam sistem. Contohnya adalah pengiriman

pesan palsu kepada orang lain.

Selain

empat kategori gangguan tersebut diatas, dalam internetworking dikenal ada

beberapa

istilah gangguan yaitu sebagai berikut:

1) Hacking,

berupa pengrusakan pada infrastruktur jaringan yang

sudah ada, misalnya pengrusakan pada sistem dari suatu server

2) Physing,

berupa pemalsuan terhadap data resmi dilakukan untuk hal berkaitan dengan pemanfaatannya.

3) Deface,

perubahan terhadap tampilan suatu website secara illegal.

4) Carding,

pencurian data terhadap identitas perbankan

seseorang, misalnya pencurian nomor kartu kredit, digunakan untuk memanfaatkan

saldo yang terdapat pada rekening tersebut untuk keperluan belanja online.

Dalam

melakukan persiapan fungsi sistem hendaknya disiapkan pengamanan dalam bentuk:

1)

Memisahkan terminal yang

difungsikan sebagai pengendali jaringan atau titik pusat akses (server) pada

suatu area yang digunakan untuk aplikasi tertentu.

2)

Menyediakan pengamanan fisik

ruangan khusus untuk pengamanan perangkat yang dimaksud pada point 1. Ruangan

tersebut dapat diberikan label Network Operating Center (NOC) dengan membatasi

personil yang

3)

diperbolehkan masuk.

4)

Memisahkan sumber daya listrik

untuk NOC dari pemakaian yang lain. Hal ini untuk menjaga kestabilan fungsi

sistem. Perlu juga difungsikan Uninteruptable Power Supply (UPS) dan Stabilizer

untuk menjaga kestabilan supply listrik yang diperlukan perangkat pada NOC.

5)

Merapikan wiring ruangan dan

memberikan label serta pengklasifikasian kabel.

6)

Memberikan Soft Security berupa

Sistem Firewall pada perangkat yang difungsikan di jaringan.

7)

Merencanakan maintenance dan

menyiapkan Back Up sistem.

Firewall merupakan alat untuk

mengimplementasikan kebijakan security (security policy). Firewall tersusun

dari aturan-aturan yang diterapkan baik terhadap hardware, software

ataupun sistem itu sendiri dengan tujuan untuk melindungi jaringan, Firewall

juga berfungsi sebagai pintu penyangga antara jaringan yang dilindunginya

dengan dengan jaringan lainnya atau biasa disebut gateway.

Rantai

(chains) adalah daftar aturan yang dibuat untuk mengendalikan paket.

Proses

yang terjadi pada firewall ada tiga macam yaitu:

1.

Modifikasi header paket,

digunakan untuk memodifikasi kualitas layanan bit paket TCP sebelum mengalami

proses routin

2.

Translasi alamat jaringan,

translasi yang terjadi dapat berupa translasi satu ke satu (one to one), yaitu

satu alamat IP privat dipetakan ke satu alamat IP public atau translasi banyak

ke satu (many to one) yaitu beberapa alamat IP privat dipetakan kesatu alamat

public.

3.

Filter paket, digunakan untuk menentukan

nasib paket apakah dapat diteruskan atau tidak.

Secara

umum terdapat 4 jenis firewall yang dibedakan berdasarkan cara kerjanya. Jenisjenis

firewall tersebut adalah sebagai berikut:

1.

Packet Filtering Gateway

Gambar

Lapisan untuk Proses Packet Filtering Gateway

Packet filtering gateway dapat

diartikan sebagai firewall yang bertugas melakukan filterisasi terhadap

paket-paket yang datang dari luar jarigan yang dilindunginya. Paket ini

menggunakan port 80. Software yang dapat digunakan untuk implementasi packet

filtering diantaranya adalah iptables dan ipfw.

Pada

Layer 3 yaitu Layer / lapisan network, contoh perangkat hardware yang digunakan

delayer ini adalah router, di layer 3 yang diproses hanya IP Address Source dan

IP Address Destinations

Dalam

penggunaan perintah ACL (Access Control List (ACL).selain kita bisa memfiltering

alamat IP yang masuk dan keluar juga dapat memfiltering penggunaan port yang

digunakan. ACL biasa digunakan oleh administrator untuk memfilter dan blocking

IP Address, port number, dan protocol dari sumber dan tujuan di jaringan.

2.

Application Layer Gateway

Gambar

Proxy Firewall dilihat pada Model TCP/IP

Model firewall ini juga dapat disebut

Proxy Firewall. Mekanismenya tidak hanya berdasarkan sumber, tujuan dan atribut

paket, tapi bisa mencapai isi (content) paket tersebut. Mekanisme lainnya yang

terjadi adalah paket tersebut tidak akan secara langsung sampai ke server

tujuan, akan tetapi hanya sampai firewall saja.

Pada Layer 7, Layer Applications

berfungsi sebagai Interface antara jaringan dan software aplikasi, contohnya

Telnet, HTTP, FTP, WWW Browser, SMTP Gateway atau Mail Client (eudora, outlook,

thebat dan sebagainya) . Fungsi utama dari layer 7 adalah mengkomunikasikan

service ke aplikasi dan sebagai Interface antara jaringan dengan aplikasi

software yang ada.

Penggunaan Proxy Server dapat

dijadikan 82 Komunikasi Data SMK/MAK Kelas XI Semester 2 solusi untuk melakukan

screening dan blocking di Layer 7, dengan menggunakan proxy dapat menyaring

paket-paket berdasarkan policy yang dibuat, misalnya berdasarkan alamat web

tertentu.

Gambar Filtering Content

Web

Blocking dengan proxy dapat

dioptimalkan dengan menyaring alamatalamat web yang mengandung content

pornography, kekerasan, virus atau trojan, ilegal software dan sebagainya.

3.

Circuit

Level Gateway

Gambar

Circuit Level Gateway dilihat pada TCP/IP

Model

firewall ini bekerja pada bagian Lapisan Transport model referensi TCP/IP.

Firewall ini akan melakukan pengawasan terhadap awal hubungan TCP yang biasa

disebut sebagai TCP Handshaking, yaitu proses untuk menentukan apakah sesi

hubungan tersebut diperbolehkan atau tidak.

Pada Layer 4 Transport, prose terjadi

melakukan segmentasi dan menyatukan kembali data yang tersegmentasi

(reassembling) dari upper layer menjadi sebuah arus data yang sama dan

menyediakan layanan tranportasi data ujung ke ujung serta membuat sebuah koneksi

logikal antara host pengirim dan tujuan pada sebuah internetwork.

Gambar Multiflexing di

Layer Transport

Pada

layer 4 ini terjadi proses three-way handshake yang melakukan proses handshake

antara sumber dan tujuan dengan menggunakan protocol TCP/UDP dan pengalamatan

port number tertentu. Pada

layer

ini bisa terjadi banyak proses komunikasi oleh aplikasi sistem yang disebut

Multiflexing, yang memungkinkan bisa melakukan lebih dari satu proses

komunikasi secara bersamaan misalnya sambil membuka e-mail dengan mail client

juga membuka banyak halaman website pada browser, ditambah dengan melakukan

chatting dengan melakukanpanggilan VOIP/Video Streaming.

Pada

gambar dibawah ini terlihat sebuah komputer dapat melakukan banyak koneksi

dengan aplikasi-aplikasi tertentu, dimana setiap aplikasi menggunakan port

number untuk membedakan komunikasinya ke tujuan. Perbedaan pada proses

multiplexing diatas adalah protocol yang digunakan dan port number nya walaupun

ada banyak aplikasi yang dibuka.

Gambar Metode Filtering

IPTABLES

Penggunaan

Filtering, Screenning dan Blocking di layer 4 ini dapat dilakukan dengan

memperhatikan penggunaan port number yang digunakan. Filtering dan blocking

misalnya menyaring penggunaan Protocol tertentu, seperti TCP, UDP, IP, dan ICMP

Penggunaan perintah dengan IP Tables adalah salah satu contoh filtering dan

blocking di Layer 4 Transport. IP Tables merupakan program IP filter build-in

yang disediakan oleh kernel Sistem Operasi Linux. Penggunaan IP Tables biasanya

digunakan di sebuah mesin yang di fungsikan sebagai Firewall atau NAT (Network

Address Translation) dan Server, contohnya Proxy Server.

Gambar Filtering pada

Layer Transport

4.

Statefull

Multilayer Inspection Firewall

Model

firewall ini merupakan penggabungan dari ketiga firewall sebelumnya. Firewall

jenis ini akan bekerja pada lapisan Aplikasi, Transport dan Internet.

Gambar Statefull

Multilayer Inspection Firewall dilihat pada Model TCP/IP

Dengan

penggabungan ketiga model firewall yaitu Packet Filtering Gateway, Application

Layer Gateway dan Circuit Level Gateway, mungkin dapat dikatakan firewall jenis

ini merupakan firewall yang,memberikan fitur terbanyak dan memberikan tingkat

keamanan yang paling tinggi.

Konsep Firewall pada

Jaringan VoIP

Jaringan

VoIP adalah jaringan yang menyediakan layanan multimedia internet aplikasi,

memiliki struktur yang cukup rumit dibanding dengan jaringan komputer. Karena

kerumitan protokol VoIP maka mekanisme sekuritas terhadap serangan yang

mengambil keuntungan dari kelemahan jaringan VoIP perlu dikembangkan dengan

baik.

Proses Menangkal Ancaman tersebut

harus dirancang untuk menggambungkan control yang dapat mengatasi hal-hal

seperti berikut:

·

Mengidentifikasi ancaman yang Berlaku

·

Mengidentifikasi serangan dan meminimalkan

peluang untuk serangan

·

Meminimalkan dampak dari serangan (jika terjadi)

·

Mengelola dan mengurangi serangan

yang sukses secara tepat waktu

Hal

yang paling fundamental untuk keamanan jaringan VoIP adalah arsitektur yang well-defined.

keamanan jaringan VoIP yang ditinjau dari

arsitekturnya mencakup Segmentasi jaringan yang tepat (Network Segmentation),

out-ofband network management, dan private addressing.

1.

Network

Segmentation

Pada

Network Segementation memberikan kemampuan untuk merampingkan dan mengontrol

lalu lintas yang mengalir di antara komponen VoIP.

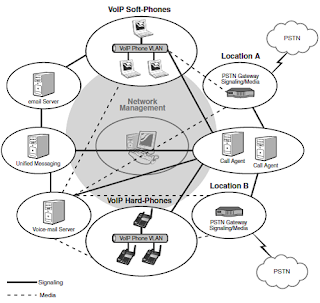

Gambar Contoh Arsitektur Segmentasi

Jaringan pada Perusahaan

Gambar diatas menggambarkan

konfigurasi jaringan perusahaan dengan VoIP tersegmentasi. Dalam arsitektur

sampel ini, semua komponen kritis logis terisolasi.

2.

Out-of-band

Network Manajemen

Manajemen

infrastruktur VoIP juga merupakan dimensi yang perlu dipertimbangkan dalam

arsitektur VoIP. Manajemen jaringan VLAN memiliki visibilitas untuk semua VLAN

dalam jaringan untuk memantau kesehatan semua komponen VoIP.

Gambar Manajemen Jaringan

Konfigurasi arsitektur ini menyediakan

out-of-band manajemen jaringan dan sistem administrasi yang menghilangkan

risiko yang terkait dari serangan terhadap manajemen atau port administrasi (misalnya,

SNMP, HTTP, Telnet). Hal ini merupakan konfigurasi khas untuk operator

telekomunikasi, penyedia layanan, dan jaringan perusahaan besar.

3.

Private

Addressing

Private

Addressing digunakan sebagai mekanisme lain untuk melindungi terhadap serangan eksternal.

Gambar Private Addressing

Perangkat

NAT mempertahankan tabel yang mengaitkan alamat IP dan port host internal

dengan alamat IP dan port dari host eksternal (sumber dan tujuan). Opsi ini

memberikan manfaat tambahan bagi keamanan jaringan internal organisasi.

Firewall

VoIP membantu melindungi terhadap berbagai serangan dengan menegakkan kebijakan

lalu lintas inbound dan outbound lalu lintas dan mendukung Jaringan dan Alamat

port Translation (Network and Port Address - NAPT). Meskipun firewall VoIP memberikan

perlindungan, seperti yang disebutkan sebelumnya, dan mereka dapat mengenali

dan menangani komunikasi VoIP, mereka tidak bisa menawarkan skalabilitas. yang

diperlukan yang diperlukan untuk mendukung IP multimedia komunikasi dalam

lingkungan carrier-grade mana diperlukan untuk mengelola jutaan sesi multimedia

simultan.

Pengendalian Jaringan

Dalam

hal pengendalian jaringan dengan menggunakan firewall, ada dua hal yang harus

diperhatikan yaitu koneksi firewall yang digunakan (dalam hal ini yang

digunakan adalah koneksi TCP), dan konsep firewall yang diterapkan, yaitu

IPTables.

1.

Koneksi

TCP

Sebuah koneksi TCP dikenal sebagai

koneksi yang bersifat Connection Oriented, pada permulaan koneksi, sebuah klien

akan mengirimkan sinyal SYN ke server tujuannya,selanjutnya proses pada

firewall menganggap input ini sebagai paket baru yang akan di kirimkan ke

server.

Gambar Koneksi TCP pada Firewall

Setelah sinyal tersebut diterima, pada

setiap koneksi yang terjadi klien juga akan mengirimkan sinyal ACK kepada

server. Pengenalan koneksi oleh firewall seperti NEW, ESTABLISHED, dan RELATED

dikenal dengan nama connection tracking. Koneksi TCP juga dikenal sebagai

koneksi yangreliable dan menggunakan mekanisme bytestream service.

Dalam hal

uji koneksi termasuk didalamnya monitoring jaringan, maka ICMP (Internet

Control Message Protocol) diimplmentasikan untuk keperluan ini. ICMP utamanya

digunakan oleh sistem operasi komputer jaringan untuk mengirim pesan kesalahan

yang menyatakan, sebagai contoh, bahwa komputer tujuan tidak bisa dijangkau.

Sebuah

koneksi ICMP hanyalah sebuah permintaan (request) echo dan balasannya (reply).

Ada empat macam tipe echo yang akan mendapat paket balasan, yaitu echo request

dan reply, timestamp request dan reply, infomation request dan reply, serta address

mask request dan reply.

Gambar Sebuah Koneksi ICMP

UDP (User Datagram Protocol), adalah

salah satu protokol lapisan transport pada model referensi TCP/IP yang

mendukung komunikasi yang tidak andal (unreliable), tanpa koneksi

(connectionless) antara hosthost dalam jaringan yang menggunakan TCP/IP.

UDP memiliki

karakteristik-karakteristik berikut:

·

Connectionless

(tanpa koneksi): Pesan-pesan UDP akan dikirimkantanpa harus dilakukan proses

negosiasi koneksi antara dua host yang hendak berukar informasi.

·

Unreliable

(tidak andal): Pesan-pesan UDP akan dikirimkan sebagai datagram tanpa adanya

nomor urut atau pesan acknowledgment. Protokol lapisan aplikasi yang berjalan

di atas UDP harus melakukan pemulihan terhadap pesan-pesan yang hilang selama

transmisi. Umumnya, protokol lapisan aplikasi yang berjalan di atas UDP

mengimplementasikan layanan keandalan mereka masing-masing, atau mengirim pesan

secara periodik atau dengan menggunakan waktu yang telah didefinisikan.

·

UDP

menyediakan mekanisme untuk mengirim pesan-pesan ke sebuah protokol lapisan

aplikasi atau proses tertentu di dalam sebuah host dalam jaringan yang

menggunakan TCP/IP. Header UDP berisi field Source Process Identification dan

Destination Process Identification.

·

UDP

menyediakan penghitungan checksum berukuran 16-bit terhadap keseluruhan pesan

UDP. Selain keempat karakteritik UPD tersebut, UDP juga diketahui tidak menyediakan

layanan-layanan antar-host berikut:

·

UDP

tidak menyediakan mekanisme penyanggaan (buffering) dari data yang masuk

ataupun data yang keluar. Tugas buffering merupakan tugas yang harus

diimplementasikan oleh protokol lapisan aplikasi yang berjalan di atas UDP.

·

UDP

tidak me nyediakan mekanismesegmentasi data yang besar ke dalam segmen-segmen data,

seperti yang terjadi dalam protokol TCP. Karenaitulah, protokol lapisan

aplikasi yang berjalan di atas UDP harus mengirimkan data yang berukuran kecil

(tidak lebih besar dari nilai Maximum Transfer Unit/MTU) yang dimiliki oleh

sebuah antarmuka di mana data tersebut dikirim. Karena, jika ukuran paket data

yang dikirim lebih besar dibandingkan nilai MTU, paket data yang dikirimkan

bisa saja terpecah menjadi beberapa fragmen yang akhirnya tidak jadi terkirim dengan

benar.

·

UDP tidak menyediakan

mekanisme flow-control, seperti yang dimiliki oleh TCP.

Gambar Koneksi UDP

Pada

gambar diatas koneksi UDP bersifat connectionless. Sebuah mesin yang mengirimkan

paket UDP tidak akan mendeteksi kesalahan terhadap pengiriman paket tersebut.

Paket UDP tidak akan mengirimkan kembali paket-paket yang mengalami error.

|

Nomor Port UDP

|

Aplikasi

|

|

53

|

Domain Name System (DNS) Name Query

|

|

67

|

BOOTP

klien (Dynamic Host Configuration

Protocol

[DHCP])

|

|

68

|

BOOTP server (DHCP)

|

|

69

|

Trivial

File Transfer Protocol (TFTP)

|

|

137

|

NetBIOS Name

Service

|

|

138

|

NetBIOS

Datagram Service

|

|

161

|

Simple Network

Management Protocol (SNMP)

|

|

445

|

Server

Message Block (SMB)

|

|

520

|

Routing Information

Protocol (RIP)

|

|

1812/1813

|

Remote

Authentication

Dial-In

User Service

(RADIUS)

|

Ketika

paket dari suatu jaringan masuk pada firewall melalui kartu jaringan, pertama

kali paket akan diperiksa oleh aturan rantai PREROUTING sebagai aksi yang dilakukan

sebelum routing paket data dilakukan pada tabel mangle. Selanjutnya paket

diperiksa oleh aturan rantai PREROUTING pada tabel nat, apakah paket akan memerlukan

Tujuan yang terdapat pada aturan tujuan yang di NAT-kan (DNAT) atau tidak.

Setelah itu paket mengalami routing. Di bagian ini paket tersebut akan

ditentukan berdasarkan tujuan dari paket tersebut. Jika tujuan paket adalah

jaringan lain, maka paket akan difilterkan oleh aturan rantai FORWARD pada

tabel filter. Jika perlu, paket akan diperiksa oleh aturan rantai POSTROUTING pada

tabel nat, apakah paket berasal dari sumber yang mempunyai aturan NAT, yang dalam

istilah firewall dikenal dengan istilah SNAT (source NAT).

Gambar

Proses pada Paket yang Melewati Firewall

Jika

tujuan paket adalah firewall, maka paket akan difilter oleh aturan rantai INPUT

pada tabel filter. Selanjutnya paket akan mengalami proses lokal, paket

tersebut akan di teruskan ke tabel INPUT untuk di proses firewall. Bila paket

tersebut bertujuan untuk ke komputer lain yang berbeda jaringan, paket tersebut

akan di teruskan ke kolom FORWARD.

Berikut ini adalah langkah-langkah

yang diperlukan dalam membangun sebuah

firewall:

a.

Menentukan

topologi jaringan yang akan digunakan. Topologi dan kofigurasi jaringan akan

menentukan bagaimana firewall akan dibangun.

b.

Menentukan

kebijakan atau policy. Kebijakan yang perlu di atur di sini adalah penentuan

aturan-aturan yang akan diberlakukan.

c.

Menentukan

aplikasi– aplikasi atau servis-servis apa saja yang akan berjalan. Aplikasi dan

servis yang akan berjalan harus kita ketahui agarkita dapat menentukan aturan-aturan

yang lebih spesifik pada firewall kita.

d.

Menentukan

pengguna-pengguna mana saja yang akan dikenakan oleh satu atau lebih aturan

firewall.

e.

Menerapkan

kebijakan, aturan, dan prosedur dalam implementasi firewall.

f.

Sosialisasi

kebijakan, aturan, dan prosedur yang sudah diterapkan.

ok min

BalasHapusPower supply hp